Vous ne croirez jamais comment ZeroFont trompe Outlook avec de fausses analyses antivirus !

Les hackers utilisent une nouvelle astuce consistant à utiliser des polices à taille zéro dans les e-mails pour faire croire que ces e-mails malveillants ont été scannés en toute sécurité par les outils de sécurité de Microsoft Outlook.

Bien que la technique de phishing ZeroFont ait été utilisée par le passé, c’est la première fois qu’elle est documentée sous cette forme.

Dans un nouveau rapport de l’analyste Jan Kopriva d’ISC Sans, le chercheur met en garde contre cette astuce qui pourrait faire une énorme différence dans l’efficacité des opérations de phishing. Les utilisateurs doivent être conscients de son existence et de son utilisation.

Les attaques ZeroFont

La méthode d’attaque ZeroFont, documentée pour la première fois par Avanan en 2018, est une technique de phishing qui exploite les failles dans la façon dont les systèmes d’intelligence artificielle et de traitement du langage naturel (NLP) des plateformes de sécurité des e-mails analysent le texte.

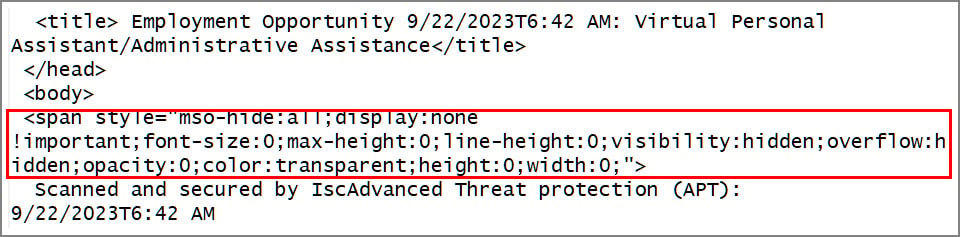

Elle consiste à insérer des mots ou des caractères cachés dans les e-mails en définissant la taille de la police à zéro, rendant le texte invisible pour les destinataires, tout en le rendant lisible par les algorithmes de NLP.

Cette attaque vise à contourner les filtres de sécurité en insérant des termes invisibles inoffensifs qui se mélangent avec un contenu visible suspect, faussant l’interprétation du contenu par l’IA et le résultat des vérifications de sécurité.

Dans son rapport de 2018, Avanan a averti que ZeroFont contournait la protection avancée contre les menaces (ATP) d’Office 365 de Microsoft, même lorsque les e-mails contenaient des mots-clés malveillants connus.

Cacher les faux scans antivirus

Dans un nouvel e-mail de phishing observé par Kopriva, un acteur malveillant utilise l’attaque ZeroFont pour manipuler les aperçus de messages sur des clients de messagerie largement utilisés tels que Microsoft Outlook.

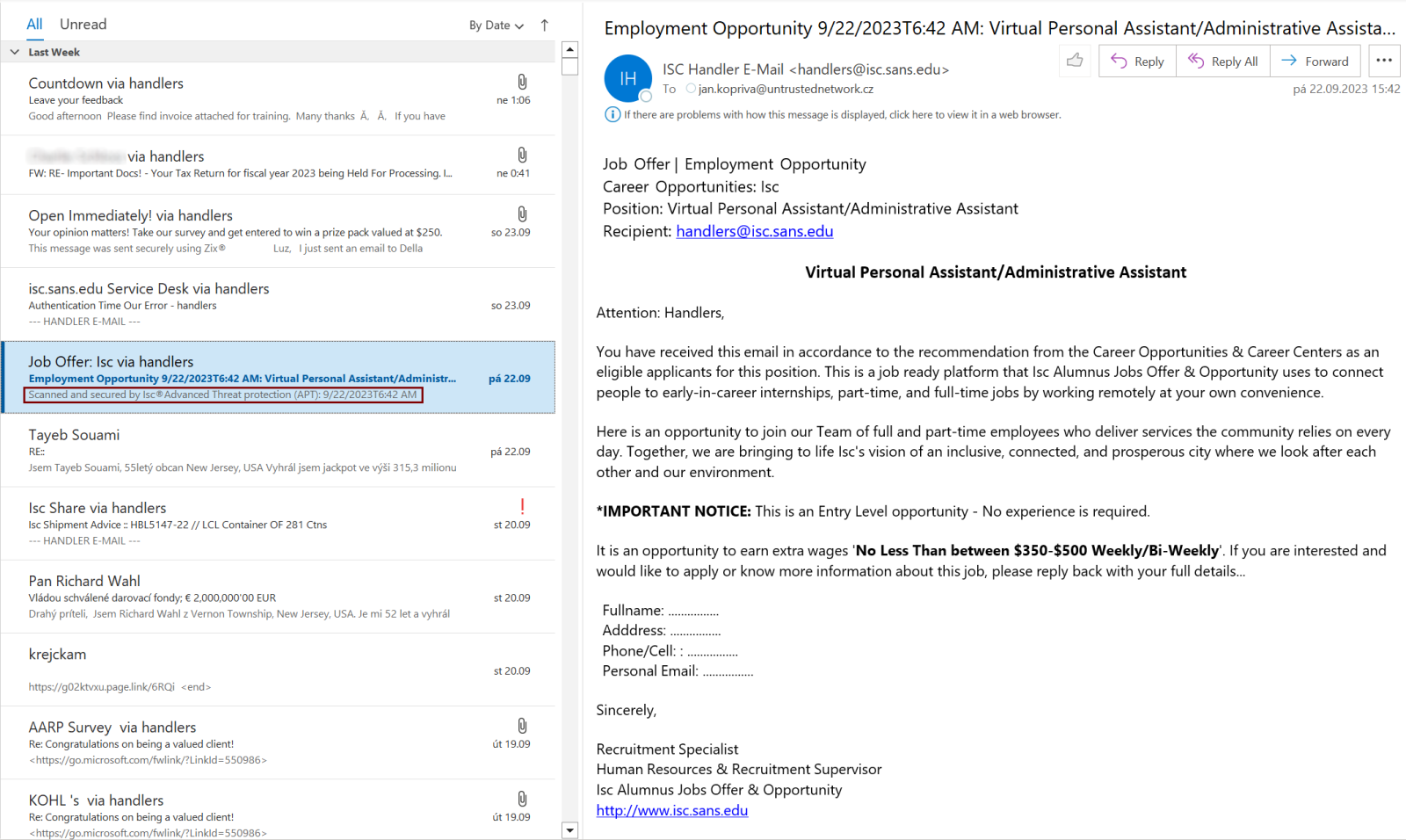

Plus précisément, l’e-mail en question affiche un message différent dans la liste des e-mails d’Outlook que dans le volet d’aperçu.

Comme vous pouvez le voir ci-dessous, le volet de liste des e-mails indique « Scanned and secured by Isc®Advanced Threat protection (APT): 9/22/2023T6:42 AM », tandis que le début de l’e-mail dans le volet d’aperçu affiche « Job Offer | Employment Opportunity ».

Cette différence est obtenue en utilisant ZeroFont pour cacher le message de faux scan de sécurité au début de l’e-mail de phishing, de sorte qu’il n’est pas visible pour le destinataire, mais Outlook le récupère toujours et l’affiche en tant qu’aperçu dans le volet de liste des e-mails.

Source: ISC Sans

L’objectif est d’instiller un faux sentiment de légitimité et de sécurité chez le destinataire.

En présentant un message de scan de sécurité trompeur, la probabilité que la cible ouvre le message et interagisse avec son contenu augmente.

Il est possible qu’Outlook ne soit pas le seul client de messagerie à récupérer la première partie d’un e-mail pour prévisualiser un message sans vérifier si la taille de la police est valide, il est donc conseillé d’être vigilant pour les utilisateurs d’autres logiciels également.

Commentaires

Laisser un commentaire